Le gouvernement ukrainien, sa Banque Nationale, ses transports et ses grandes entreprises sont sous le coup de ce qui semble être un virus informatique de grande ampleur. Celui-ci se répand à travers le monde et frappe un nombre conséquent d’infrastructures de haute importance.

Le nom de WannaCry était sur toutes les lèvres mais certains experts ont déclaré que c’était une espèce différente de logiciel informatique, nommée Petya, qui serait à blâmer. “Nous repérons plusieurs milliers de tentatives d’attaques informatiques actuellement, comparables de par leur importance aux premières heures de WannaCry,” affirme Costin Raiu, du laboratoire Kaspersky, précisant également que les virus se manifestent dans de nombreux autres pays.

Une autre entreprise, BitDefender, considérait qu’un virus similaire nommé GoldenEye était le coupable. Plus tard, des sociétés de surveillance, y compris Kaspersky et Avast, ont indiqué que le logiciel malveillant responsable était en fait un tout nouveau rançongiciel comportant le code Petya.

Les attaques se sont répandues à l’échelle planétaire. La compagnie maritime et entreprise énergétique danoise Maersk a fait mention d’une cyber-attaque jeudi, partageant le message suivant sur son site web : “Nous confirmons que les systèmes informatiques Maersk sont hors service sur plusieurs sites et unités professionnelles, du fait d’une cyber-attaque.”. Le géant russe de l’industrie pétrolière Rosnoft a déclaré faire face à “une attaque informatique puissante.” L’entreprise britannique WPP, regroupant des agences de publicité et de communication, a annoncé sur Facebook avoir aussi été victime d’une attaque, tandis que le cabinet juridique DLA Piper confirmait avoir également été pris pour cible par des pirates informatiques. Aucune de ces entreprises n’a donné de précisions sur la nature de ces attaques.

Le virus prenant pour cible l’entreprise pharmaceutique américaine Merck s’est étendu à ses bureaux principaux, ont confié des sources à Forbes. Téléphones et ordinateurs étaient hors service dans les bureaux de Merck situés en Irlande ; les employés ont été renvoyés chez eux. La filiale britannique de Merck, Merck Sharp & Dohme (MSD), a confirmé que son réseau était atteint. “Nous tentons de mesurer l’ampleur de l’impact,” a commenté un porte-parole. “Nous tentons d’agir le plus normalement possible.”

L’Ukraine : la cible principale

L’impact a tout d’abord semblé plus sévère en Ukraine, très peu d’occurrences étant survenues aux Etats-Unis, d’après Kaspersky. L’organisation gouvernementale en charge de la zone où se concentrent les retombées radioactives de la catastrophe de Tchernobyl a indiqué avoir dû faire passer les services de surveillance des radiations sur les sites industriels en mode manuel, car il leur fallait éteindre tous les ordinateurs Windows. Les systèmes automatisés du reste de la zone ont fonctionné normalement. Le site web principal de la centrale de Tchernobyl a été fermé.

D’autres victimes ont fait les frais de l’attaque, dont de grandes entreprises énergétiques comme l’entreprise publique Ukrenergo et le fournisseur énergétique principal de Kiev, Kyivenergo. Des responsables gouvernementaux auraient partagé des photos de leurs ordinateurs infectés par le virus, notamment le vice-Premier ministre ukrainien Pavlo Rozenko, qui a par la suite fait savoir que le réseau du gouvernement tout entier était atteint.

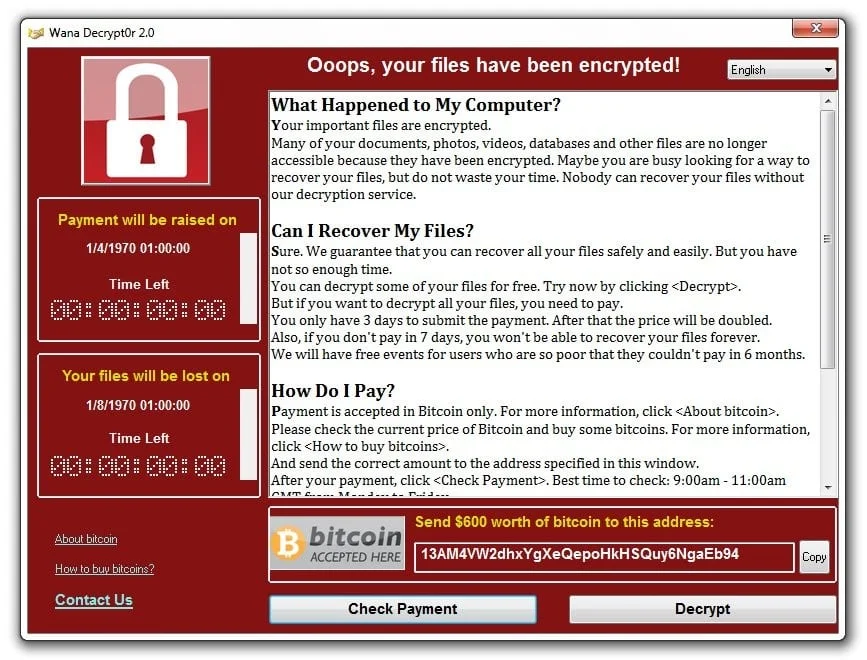

Les images postées un peu partout sur les réseaux sociaux montrent que la demande de rançon est en anglais et réclame 300 dollars en Bitcoin pour débloquer les fichiers, une requête similaire à celle de WannaCry. Les rançongiciels cryptent les fichiers et exigent des paiements pour les déverrouiller.

Une propagation planétaire

Un porte-parole de l’entreprise Ukrenergo a indiqué à Forbes que les systèmes électriques n’étaient pas atteints, précisant ensuite que “le 27 juin, une partie du réseau informatique de Ukrenergo a été attaqué. Comme les médias le savent déjà, les réseaux d’autres entreprises, y compris dans le secteur de l’énergie, ont été ciblés par le virus.”

“Nos spécialistes prennent toutes les mesures nécessaires à la restauration complète du système informatique, notamment pour le site web officiel.” Au moment de la rédaction de cet article, le site est toujours hors service. La Banque Nationale ukrainienne a désigné un “virus inconnu” pour responsable, frappant plusieurs banques du pays et des entreprises commerciales. “À cause des cyberattaques, ces banques rencontrent des difficultés avec leur service-client et les opérations bancaires,” lit-on sur le site de l’organisation.

Le vice-président de l’aéroport de Kiev, Eugene Dykhne, a publié un message sur Facebook : “Nos services informatiques travaillent à la résolution du problème. Il se peut que des vols soient retardés au vu de la situation… Le site officiel de l’aéroport ne fonctionne pas.”

Dans une alerte communiquée sur Twitter, le service de transports en commun de Kiev a communiqué son incapacité à accepter les paiements par carte bancaire à la suite de l’infection propagée par le rançongiciel.

Pour l’instant il n’est pas certain que les attaques soient entièrement de type rançongiciel ; cela pourrait être de multiples attaques frappant en ce moment différentes régions d’Ukraine. Les attaques qui ont visé le réseau électrique ukrainien en 2015 et 2016 sont considérées comme ayant été perpétrées par la Russie, bien que le pays nie toute implication dans les cyberattaques survenant à l’étranger.

Si les rançongiciels sont généralement le fait de cybercriminels, au cours de l’affaire WannaCry, une nation pourtant a été désignée comme responsable potentiel de la propagation du logiciel malveillant : la Corée du Nord. Les structures de renseignements informatiques et la NSA soupçonnent la Corée du Nord de s’être servie de cyber armes appartenant à la NSA pour déployer les virus qui ont ciblé des hôpitaux du Royaume-Uni et qui en ont infecté des centaines de milliers d’autres.

Comment le rançongiciel se propage

Les chercheurs craignent que la dernière épidémie informatique opère au moyen des vulnérabilités de la NSA déjà utilisées par WannaCry. Des analyses ont confirmé que les auteurs du logiciel malveillant ont utilisé le dénommé “exploit EternalBlue”, lequel visait une vulnérabilité de Microsoft Windows à présent corrigée.

Il apparaît de manière évidente que la dernière version du rançongiciel peut se répandre rapidement, et ce même sur les PC Windows protégés, à cause de quelques fonctionnalités ajoutées au logiciel malveillant, maintenant surnommé NotPetya. Alors qu’il était supposé que des emails de hameçonnage avaient été utilisés, des experts de sécurité et la cyber police ukrainienne pensent qu’un fournisseur informatique du nom de MeDoc aurait été piraté afin de servir comme source de l’attaque informatique.

Abonnez-vous au magazine papier

et découvrez chaque trimestre :

- Des dossiers et analyses exclusifs sur des stratégies d'entreprises

- Des témoignages et interviews de stars de l'entrepreneuriat

- Nos classements de femmes et hommes d'affaires

- Notre sélection lifestyle

- Et de nombreux autres contenus inédits