Les organisations déploient des efforts considérables pour se défendre contre des cyber-risques toujours plus nombreux. Ces menaces évoluent, mais constituent souvent des « inconnues connues » qui peuvent être anticipées, sauf lorsqu’une apparait sur un front dont on ignorait l’existence.

Par Adam Bosnian, Executive Vice President, CyberArk

Avec la transformation numérique et la « nouvelle normalité » actuelle, les entreprises sont incitées à fonctionner plus rapidement, à se montrer plus flexibles et à travailler aussi efficacement que possible. En conséquence, les CIO adoptent constamment de nouvelles technologies pour transférer les données et les workloads vers le cloud, automatiser les processus existants, ou encore offrir aux clients de nouvelles expériences mobiles et sociales. Or, la technologie qui rend possible ces initiatives accroît les vulnérabilités ; dont certaines, seront prévisibles, et d’autres moins. Celles prévisibles se révèlent parfois préjudiciables, mais représentent un risque connu, et un CIO expérimenté sera en mesure de les anticiper.

Leçons de l’Histoire : les attaques imprévisibles sont les plus dommageables

Les attaques imprévisibles sont les plus dévastatrices car elles causent les bouleversements les plus profonds. Des exemples historiques, ou récents, illustrent ce qui peut se produire lorsque les menaces proviennent d’une source inattendue ou sur un front sans défense.

Le sac de Rome l’an 410 en est un bon exemple. La capitale avait survécu aux invasions et aux sièges pendant plus de 800 ans. Les Wisigoths ont assiégé la ville pour contraindre les Romains à leur céder des terres et du pouvoir ; mais les enceintes étaient solides. Des compromis ont été trouvés pour ravitailler des citoyens, et des tentatives de renforcement militaire ont été entreprises. Cependant, une fois qu’il est devenu évident que Rome n’accéderait jamais aux demandes des Wisigoths, des agents à l’intérieur de la ville ont ouvert la Porta Salaria et 40 000 envahisseurs ont rasé la plus grande partie de Rome.

À l’heure du COVID-19, les organisations se sont tournées vers le travail à distance et les CIO ont dû faire face à un ensemble de vulnérabilités très étendues et, dans certains cas, entièrement nouvelles. Nos recherches démontrent que les télétravailleurs ont adopté des comportements menaçant la sécurité des actifs et des données critiques : la réutilisation de mots de passe, l’utilisation des appareils professionnels par les membres du foyer ou de ceux personnels non sécurisés pour accéder aux systèmes de l’entreprise…

Or, ces comportements coïncident étroitement avec le mode opératoire des attaquants : tout dispositif vulnérable et tout mot de passe réutilisé, ou enregistré dans un navigateur, deviennent une cible et accentue le risque d’incident malveillant. En particulier les identifiants à privilèges, qui doivent être considérés comme les plus importants de toute l’organisation, car ils fournissent un accès et des autorisations élevés aux comptes, applications et infrastructure.

Un exemple récent : Twitter

Ainsi, lors de l’attaque contre Twitter, des employés disposant d’un accès administrateur ont été pris pour cible via de l’ingénierie sociale, pour les tromper et les amener à commettre des erreurs de sécurité -comme dévoiler des mots de passe ou cliquer sur un lien malveillant. Une fois que les attaquants ont réussi à subtiliser et à exploiter ces accès à privilèges, ils ont pu accéder aux commandes internes utilisées pour gérer les comptes, prenant ainsi le contrôle de ceux de Barack Obama, Elon Musk et bien d’autres.

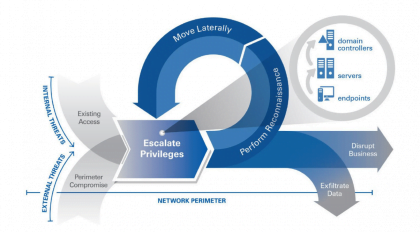

Ces situations nous montrent clairement pourquoi les attaquants convoitent les identifiants à privilèges : en les exploitant, ils peuvent élever leur niveau d’accès pour se déplacer d’un terminal vers les réseaux, les applications, ou encore le cloud. Les hackers volent ainsi des données sensibles, tout en augmentant de manière exponentielle les dommages occasionnés.

Donner la priorité à la gestion des accès à privilèges pour se prémunir contre l’imprévisible

Les cyberattaques peuvent être contrées que si les accès à privilèges sont sécurisés partout – dans le cloud, aux points d’accès, dans les applications, dans les processus automatisés et tout au long du pipeline DevOps. La protection de ces accès devrait retenir l’attention de tous car, quelle que soit la taille ou la localisation de l’organisation, les accès à privilèges sont toujours pris pour cible et utilisés pour commettre des attaques dévastatrices. C’est pourquoi la gestion des accès à privilèges doit être en tête des priorités des CIO et de la direction, via des contrôles proactifs à même d’apporter la tranquillité d’esprit nécessaire pour lutter contre ces menaces dans des environnements dynamiques et se préparer à toute attaque – même inattendue – à laquelle ils devront faire face à l’avenir.

Pour en savoir plus sur la manière dont la gestion des accès privilégiés peut aider à protéger les données, l’infrastructure et les actifs les plus critiques des organisations, téléchargez une copie gratuite du Magic Quadrant de Gartner 2020 pour la gestion des accès privilégiés1

1-Gartner, Magic Quadrant for Privileged Access Management, FelixGaehtgens, Abhyuday Data, Michael Kelley, 4 août 2020 Gartner ne soutient aucun fournisseur, produit ou service décrit dans ses publications de recherche, et ne conseille pas aux utilisateurs de technologie de sélectionner uniquement les fournisseurs avec les notes les plus élevées ou une autre désignation. Les publications de recherche de Gartner sont constituées des opinions de l’organisme de recherche de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute garantie, expresse ou implicite, concernant cette recherche, y compris toute garantie de qualité marchande ou d’adéquation à un usage particulier.