Ces dernières années, les cyberattaques sont devenues de plus en plus sophistiquées et intenses, mettant en évidence les lacunes des approches traditionnelles de la cybersécurité. En France, une étude réalisée par Sophos, montre que près de la moitié des experts IT (44%) estiment que les attaques ransomwares sont devenues si sophistiquées que leurs équipes de sécurité ne peuvent pas les gérer elles-mêmes. Pour combattre ces menaces accrues, les organisations cherchent ainsi de nouvelles approches pour sécuriser leurs données et se tournent vers le Zero Trust. Nicolas Combaret, directeur commercial de Rubrik pour l’Europe du Sud, explique en quoi consiste cette approche Zero Trust de la sécurité des données et pourquoi les entreprises doivent partir du principe que celles-ci sont déjà compromises et que tout doit être authentifié.

« Les ransomwares font peser une menace claire et certaine sur toutes les entreprises. » Cette petite phrase est martelée par l’ensemble des fournisseurs, des entreprises et des gouvernements à raison. Il devient donc d’autant plus important que les entreprises soient intrinsèquement sécurisées pour que les attaquants ne puissent pas prendre leurs données en otage. Bien que les solutions de sauvegarde traditionnelles soient efficaces pour la récupération en cas de catastrophe naturelle ou de défaillance informatique, la récupération en cas de ransomware oblige à repenser les stratégies de sécurité. Si les données sont la cible, les défenses de sécurité doivent commencer au niveau des données et surtout s’axer autour du Zero Trust.

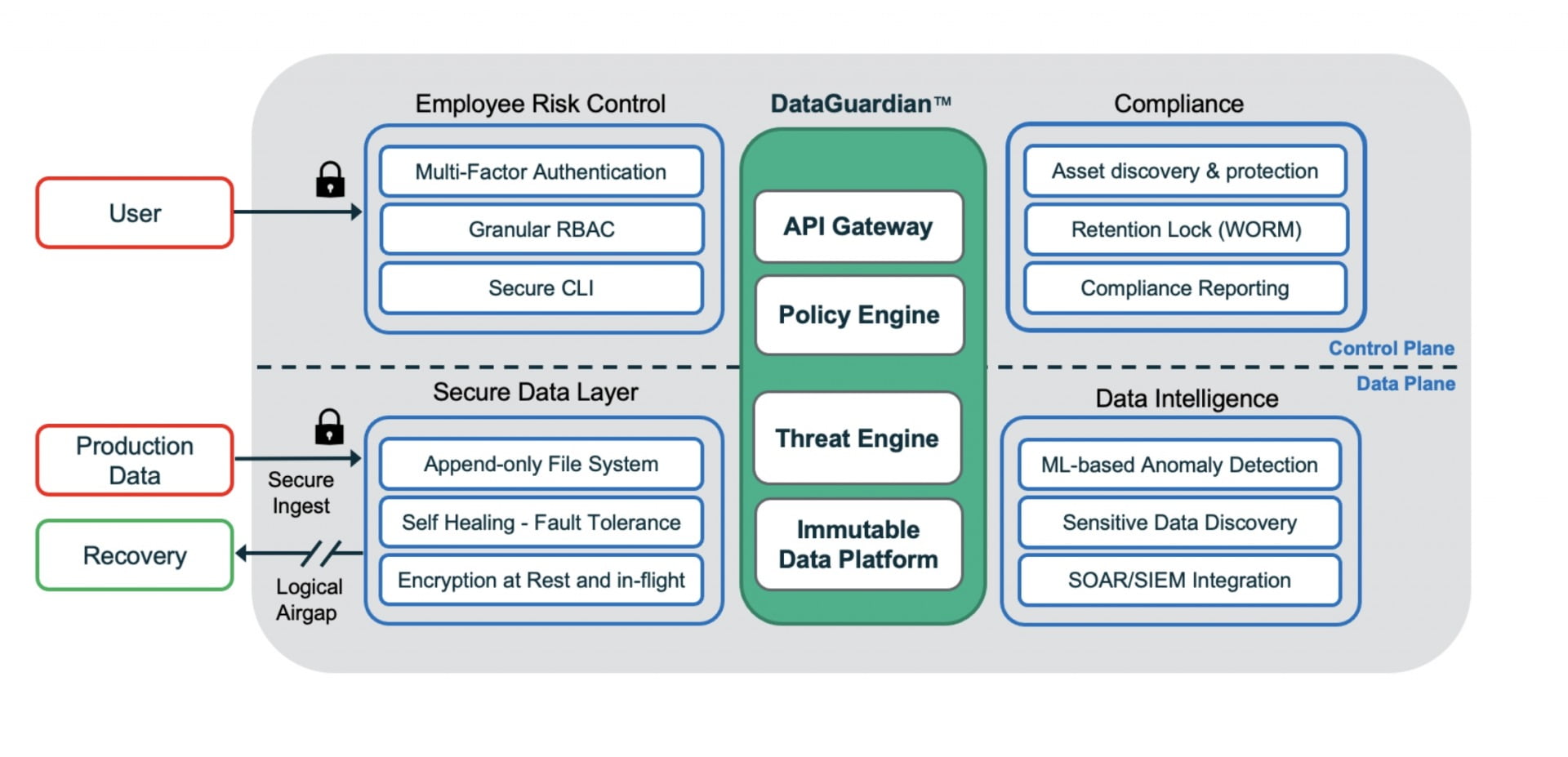

En cas d’attaques ransomwares, les défenses traditionnelles de sécurité informatique existantes ne sont pas suffisantes pour protéger les données des entreprises. On remarque en effet que les attaquants franchissent avec aisance les firewalls et contournent les protections des points d’accès. On ne peut donc plus faire confiance à personne, que ce soit un humain, un ordinateur, un serveur, ou même un grille-pain connecté. C’est sur ce constat que s’est développée l’approche Zero Trust qui suppose que tous les utilisateurs, appareils et applications ne sont pas dignes de confiance et peuvent être compromis. Seuls les utilisateurs authentifiés par plusieurs facteurs ont accès aux données, les permissions sont limitées et, en particulier, leur capacité à avoir un impact malveillant sur les données est supprimée.

Qu’implique réellement cette approche Zero Trust appliquée à la gestion des données ?

Comme le dit le National Institute of Standards (NIST), le Zero Trust comprend « un ensemble évolutif de paradigmes de cybersécurité qui déplacent les défenses des périmètres statiques, basés sur le réseau, pour se concentrer sur les utilisateurs, les actifs et les ressources. »

La gestion des données Zero Trust, qui s’appuie sur les principes de l’approche Zero Trust, va au cœur de la protection de celles-ci en empêchant les pirates d’accéder au système de sauvegarde, mais aussi en facilitant l’identification de l’impact des ransomwares et en s’assurant que toutes les données ont une sauvegarde propre qui peut être récupérée rapidement.

L’enjeu consiste à réduire le risque d’intrusion dans le système. Dans cette optique, la gestion des données Zero Trust doit également s’appliquer aux accès. Toutes les interfaces du système sont ainsi sécurisées, leurs accès basés sur des rôles et protégés par une authentification à deux facteurs. Les données sont par ailleurs logiquement « air-gapped », ce qui signifie qu’elles restent isolées du reste du réseau, de manière à rester inaccessibles via les protocoles réseau standard. À cela s’ajoutent la détection et les alertes en cas de comportement anormal, qui permettent d’avertir l’équipe Sec Ops et d’identifier rapidement un point de récupération propre.

La finalité d’une telle stratégie Zero Trust est de donner aux entreprises la capacité de protéger leurs données critiques contre les attaques de ransomware et de donner à leur organisation la possibilité de récupérer rapidement les données et les applications sans payer de rançon. Les équipes de sécurité peuvent ainsi exploiter en toute confiance les données de sauvegarde sécurisées pour effectuer des analyses d’attaques et lancer des opérations de récupération directement depuis leur centre d’opérations de sécurité.

Aujourd’hui, la menace ransomwares est de plus en plus présente pour les entreprises et aucune d’entre elles ne devrait avoir à en subir les frais. L’impact de telles attaques, que ce soit sur les moyens de production, l’activité ou même la réputation des entreprises est bien trop élevé pour que l’on puisse encore le prendre à la légère. En soi, une stratégie Zero Trust n’empêchera pas l’entreprise d’être attaquée, d’autant plus qu’avec le télétravail et des équipes répartis aux quatre coins du monde, les attaquants ont accès à un terrain de jeu bien plus vaste et plus facile à compromettre. En revanche, une stratégie Zero Trust appliquée à la gestion des données garantit que l’entreprise puisse rapidement identifier et se relever des attaques sans avoir à payer les rançons et sans que son activité, sa réputation et ses actifs ne soient interrompus, ternis ou dégradés.

Par Nicolas Combaret, South EMEA Sales Director, Rubrik